Ознайомлення з типами брандмауерів

Пошуки відповідних інструментів для роботи є однією з найважливіших проблем, з якими стикаються підприємства, намагаючись захистити свої конфіденційні дані. Більшість підприємств можуть не мати чіткого уявлення про те, як знайти правильний брандмауер або брандмауер для своїх потреб, як встановити такий тип брандмауерів або чому такі брандмауери можуть знадобитися навіть для звичайного інструменту, такого як брандмауер.

Що таке Брандмауери?

Брандмауер - це певний інструмент кібербезпеки, який використовується для контролю мережевого трафіку. Брандмауери можуть використовуватися для ізоляції вузлів мережі, внутрішніх джерел або навіть спеціальних програм від зовнішніх джерел трафіку. Програмне забезпечення, обладнання або хмара можуть бути міжмережевими екранами, завдяки чому міжмережеві стіни мають різні переваги та недоліки. Основна мета брандмауера - блокувати шкідливі мережеві запити та пакети даних, дозволяючи при цьому законний трафік. Тим не менш, слово "брандмауер" є занадто широким, щоб використовувати покупців ІТ-безпеки. Існує багато різних типів брандмауерів, кожен з яких функціонує по-різному, як усередині хмари, так і поза нею, щоб захистити різні типи важливих даних.

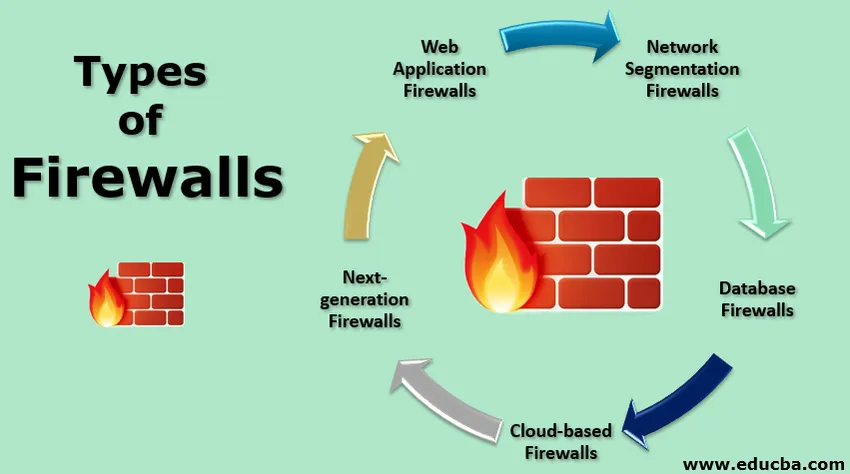

Топ-5 типів брандмауера

Тепер ми побачимо тип брандмауера:

1. Брандмауери веб-додатків

Брандмауер для веб-програми, як правило, є проксі-сервером між програмою на сервері та користувачами програми, яка отримує доступ до програми за межами корпоративної мережі. Проксі-сервер приймає вхідні дані, а потім створює з'єднання від імені внутрішнього клієнта із запитом. Основна перевага цієї конфігурації полягає в тому, що база даних захищена від перевірки портів, спроб знайти код сервера додатків або іншої шкідливої поведінки, керованої кінцевими користувачами. Для фільтрації шкідливих запитів проксі-сервер також аналізує дані, щоб не допустити їх доступу до бази даних для веб-додатків.

Рівень захисту: високий, оскільки сервер веб-додатків пропонує буфер для непізнаних та потенційно шкідливих користувачів, які в іншому випадку могли мати прямий доступ до сервера веб-додатків. Це важливо, оскільки багато додатків містять секретні дані, які є цінними для хакерів, що особливо привабливо для веб-програм.

Слабкі сторони та сильні сторони: Брандмауери веб-додатків простіші, менш вразливі та легші для виправлення, ніж самі веб-сервери. Це означає, що хакери можуть вважати додатки за брандмауером суттєво складними. Але брандмауері проксі не підтримують всі програми легко і можуть знизити продуктивність безпечного додатка для кінцевих користувачів.

2. Брандмауери мережевої сегментації

Брандмауер для сегментації мережі (можна сказати також, брандмауери внутрішньої мережі) використовується для управління потоками мережевого трафіку між місцями, операційними зонами, підрозділами або іншими бізнес-підрозділами. Застосовується в межах підмережі. Таким чином, може бути порушення мережі в одній області, а не по всій мережі. Він також може служити захистом ділянок мережі, які він гарантує, таких як бази даних або підрозділи досліджень та розробок.

Для дуже великих компаній або компаній з мережевими периметрами, які важко забезпечити, брандмауери сегментації мережі є найбільш корисними.

Рівень захисту: Хоча зловмисник може не в змозі перенести брандмауер сегментації мережі з частини мережі в іншу, він може лише уповільнити хід нападника на практиці, якщо початковий перерва швидко виявиться.

Сильні та слабкі сторони: Якщо агресор досягає доступу до мережі, то доступ до особливо чутливої інформації для брандмауера сегментації мережі може бути значно складніше.

3. Брандмауери бази даних

Як випливає з назви, брандмауері - це тип брандмауера для веб-додатків, призначених для захисту баз даних. Зазвичай вони встановлюються прямо на сервер бази даних (або поблизу входу в мережу, де більше одного сервера має кілька серверів, призначених для їх захисту). Їх мета - виявити та уникнути унікальних атак на сервер, наприклад, міжсайтові сценарії, що може призвести до конфіденційної інформації в базах даних, до яких звертаються зловмисники.

Рівень захисту : втрата конфіденційної інформації зазвичай дорога і дорога, що стосується втраченого довіри та поганої реклами . Для цього необхідні всі необхідні кроки для захисту баз даних та їх даних. До безпеки цих збережених даних значно прибавився мережевий брандмауер .

Якщо ви зберігаєте цінні або конфіденційні дані бази даних, настійно рекомендується використовувати брандмауер. За даними безпеки на основі ризиків, було викрадено понад 4 мільярди записів у чотири рази більше, ніж у 2013 році. Коли хакери продовжують ефективно орієнтуватися на бази даних, це означає, що записи стають все більш важливими.

Сильні та слабкі сторони: брандмауери сервера можуть забезпечити ефективний захід безпеки, а також можуть бути використані для відстеження, перегляду та звітування про відповідність для регулятивних цілей. Однак, лише якщо їх правильно налаштувати та модифікувати та забезпечити невеликий захист від подвигів нульового дня, вони будуть ефективними.

4. Брандмауери на основі хмар

Хмарний брандмауер є альтернативою брандмауеру корпоративного центру даних, але має ту саму мету: захистити мережу, додаток, базу даних чи інші ІТ-ресурси.

Рівень захисту: професіонал із безпеки, який спеціалізується на управлінні брандмауером, налаштовує та керує хмарним брандмауером як службу, щоб він міг забезпечити відмінний захист ресурсів, які він захищає. Він також буде високодоступним з невеликим або не запланованим або незапланованим простоєм. Зазвичай це робиться за допомогою конфігурації маршрутизаторів компанії для переадресації трафіку до брандмауера, коли мобільні користувачі підключаються до нього або через VPN, або як проксі.

Хоча спеціальні брандмауери контейнерів надаються, контейнер також можна захистити за допомогою iptables, які працюють на контейнері з брандмауерами хоста.

Сильні та слабкі сторони. Налаштування брандмауера контейнера, ймовірно, простіше, ніж хост-брандмауер, який працює на кожному контейнері. Але це може бути марно і важко виправдати на основі витрат у менших умовах.

5. Брандмауери нового покоління

Брандмауери нового покоління використовуються для захисту мережі від небажаного трафіку даних, але вони відрізняються від звичайних брандмауерів. На додаток до свого порту, походження, IP-адреси та протоколу призначення, NGFW забезпечують наочність програмного забезпечення з повнорозмірною видимістю, переглядаючи вміст кожного пакету даних. Це дозволяє заборонити використання конкретних додатків, таких як однорангові, для програм спільного використання файлів у шарах додатків, а також обмежити додатки, наприклад, дозволяючи Skype використовуватись для голосу через IP-дзвінки, але не для спільного використання файлів, використовуючи брандмауер рівня додатків.

NGFW забезпечує кращий охоплення мережевим брандмауером, ніж звичайний брандмауер, що залишає витрати та ефективність роботи з одного боку. Крім того, багато NGFW надають інші функції, такі як виявлення вторгнень, сканування зловмисного програмного забезпечення, а також перевірка програмного забезпечення SSL . Вони можуть бути корисними для організацій із цими додатками, які ще не мають точкових рішень, але також можуть призвести до значного зниження пропускної здатності даних NGFW при відключенні.

Сильні та слабкі сторони: NGFW має набагато більше зернового контролю даних, що дозволяє NGFW вирішувати більш широкий спектр потенційних загроз і не може отримати доступ до корпоративної мережі. Однак NGFW коштують дорожче, ніж традиційні брандмауери, що може спричинити проблеми в роботі мережі, оскільки вони проводять перевірку пакетів, а не просто фільтри пакетів.

Захист рівня: Досить високий, оскільки вони забезпечують високий ступінь зернистого контролю. Такі завдання можуть знадобитися для дотримання PCI та HIPAA.

Уніфіковане управління загрозами

Уніфіковані пристрої UTM дають малим та середнім підприємствам майже повне рішення щодо безпеки як єдиний ящик, який підключається до мережі. Типові функції UTM включають стандартні брандмауери, систему виявлення вторгнень (включаючи перевірку вхідного трафіку, електронну пошту на наявність вірусів та зловмисного програмного забезпечення, чорний список) та чорний список веб-адрес, які не дозволяють працівникам отримувати доступ до визначених веб-сайтів, таких як фішинг. Брандмауер веб-додатків та брандмауер нового покоління (NGFW) також мають захищені веб-шлюзи (іноді).

Сильні та слабкі сторони: UTM мають головну привабливість: одна покупка охоплює всі вимоги безпеки та може контролювати та налаштовувати всі функції безпеки за допомогою однієї консолі управління. Більшість UTM пропонують базові рівні безпеки за початковою ціною придбання, а додаткові продукти безпеки (наприклад, IPS) можуть бути доступні за додаткову плату за ліцензію. Основним недоліком є те, що UTM не можуть запропонувати той самий рівень безпеки, що і комбінація більш складних продуктів, але це може бути академічним, оскільки часто існує вибір між UTM та відсутністю рішення щодо безпеки.

UTM підходять для менших компаній, які не мають спеціалізованих служб безпеки та не мають необхідного досвіду для налаштування точкових рішень.

Рівень захисту: Деякі UTM працюють добре для захисту мережі, але найкращі рішення можуть запропонувати кращий захист для кожної функції захисту.

Висновок

Отже, у цій статті ми побачили різні типи брандмауерів із їх сильними та слабкими сторонами. Який би тип брандмауера ви не вибрали, майте на увазі, що несправний брандмауер певним чином може бути гіршим, ніж брандмауер, оскільки він створює небезпечне враження щодо безпеки, пропонуючи мало брандмауерів або взагалі немає. Сподіваюся, ця стаття стане корисною під час вибору відповідного брандмауера для вашої системи.

Рекомендовані статті

Це посібник щодо Типи брандмауерів. Тут ми обговорюємо топ-5 типів, таких як веб-додаток, сегментація мережі, база даних, брандмауери на основі хмар та наступного покоління з їх сильними та слабкими сторонами. Ви також можете переглянути наступні статті, щоб дізнатися більше -

- Топ-9 видів кібербезпеки

- Вступ до технологій безпеки

- Що таке фішинг-атака?

- Що таке мережева безпека? | Переваги

- Пристрої брандмауера

- Що таке маршрутизатор?

- Навички стати повнорозмірним веб-розробником