Інструменти кібербезпеки - захист вашого ІТ-середовища є критично важливим. Розмір не має значення, коли мова йде про захист вашого стартапа чи фірми. Хакери, віруси, зловмисне програмне забезпечення … це лише деякі реальні загрози безпеці у віртуальному світі. Необхідні заходи безпеки. Люди чули про SaaS або Software As A Service. Але чи всі ви розглядали безпеку як послугу? Кожна комп'ютерна безпека у вашій мережі повинна мати свої броні, інакше хакери та кіберзлочинці зробить свій слід. З старих інструментів мережевої безпеки, які потрібно встановити для "підключення та відтворення" ресурсів безпеки, є інструменти для задоволення різних вимог.

Пошаровий підхід до безпеки: багато ліній оборони

Джерело зображення: pixabay.com

Одна лінія захисту не захистить вас, багато хто з них буде. На різних рівнях екосистеми безпеки ІТ - Дані, Додаток, Мережа, Хост і Периметр, важливо забезпечити захист від кінця до кінця, і є багато інструментів на вибір. Отже, озброїться багатьма зброєю у своєму арсеналі та будьте в безпеці, а не шкодуйте … вибирайте ці дивовижні засоби кібербезпеки сьогодні та отримайте свого власного лицаря у сяючій броні, щоб захистити вас від злочинних натхненників у кіберсвіті.

Проектування броні: 10 інструментів кібербезпеки з відкритим кодом

Найкращі речі в житті - це безкоштовне програмне забезпечення з відкритим кодом. Захист на рівні даних та мережі значно підвищується завдяки цим програмним засобам, які відкривають двері до більш безпечного та безпечного кіберсвіту.

№1 Gnu PG: Охорона вашої конфіденційності

Захист конфіденційності GNU / GPG - це інструмент, який використовується для шифрування файлів та електронної пошти. Сильний захід шифрування забезпечить величезну безпеку на рівні даних. Це життєздатна альтернатива PGP або досить хорошій конфіденційності. Він відповідає стандартам OpenPGP.

Джерело зображення: pixabay.com

Це командний рядок, що входить до складу основних пропозицій Linux, таких як Ubuntu, openSUSE, CentOS та Fedora. Отже, киньте шапку сьогодні на ринг і використовуйте цей дивовижний інструмент для захисту даних, використовуючи GPG, щоб генерувати відкриті та приватні ключі на сервері резервного копіювання та імпортувати ключ порту на всі сервери даних, звідки потрібно взяти резервну копію, і зашифрувати її .

# 2 Truecrypt: справжнє рішення

Існує багато утиліт з відкритим кодом для шифрування рівня на диску. Truecrypt ідеально підходить для шифрування рівня на диску. Цей засіб захисту з відкритим кодом використовується для шифрування на летячому диску. Цей зручний інструмент є правильним вибором, оскільки Truecrypt шифрується автоматично перед збереженням даних на диску та повністю розшифровує їх після завантаження з диска без втручання користувача.

№3 Відкритий проект безпеки веб-додатків: боротьба з уразливими веб- сайтами

Безпека додатків є настільки ж важливою, як і інші рівні безпеки, тому що, так як присутність та розвиток веб-сторінок збільшуються, вразливості Інтернету також зростають. Безпека програм важлива. OWASP - це проект захисту веб-додатків з відкритим кодом, який пропонує кращі практики та етапи перегляду коду серед інших рекомендацій, які розробники, архітектори та дизайнери можуть використовувати для розробки захищеного програмного забезпечення.

Рекомендовані курси

- Навчальний курс R Studio Anova Techniques

- Сертифікаційне навчання в AngularJS

- Професійне навчання ISTQB рівня 1

- Набір навчальних програм з основ тестування програмного забезпечення

# 4 ClamAV: Ідеальний антивірусний інструмент

Джерело зображення: pixabay.com

Захист хост-рівня забезпечує захист для окремих пристроїв, таких як серверні ПК та ноутбуки. ClamAV - ідеальна антивірусна система для сканування даних, що надходять з різних джерел. Це антивірус з відкритим кодом, призначений для лову шкідливих програм, вірусів та смертельних троянців, які намагаються вкрасти інформацію.

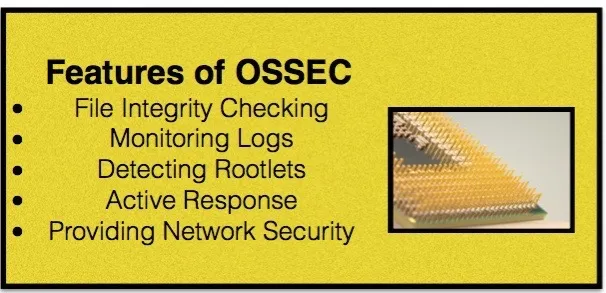

# 5 OSSEC: Інтеграція потреб у безпеці

Безпека з відкритим кодом - це інструмент з відкритим кодом, що забезпечує рішення SIM та SEM, а також моніторинг журналу. Це HIDS або домашня система виявлення вторгнень. OSSEC допомагає клієнтам відповідати стандартам та інтегрувати Управління інцидентами безпеки та управління подіями безпеки.

# 6 Snort: Інструмент IDS / IPS з різницею

Snort - це мережа IDS / IPS з відкритим кодом з відкритим кодом (система виявлення та запобігання вторгнень), яка виконує виявлення та аналіз мережевого трафіку, що рухається по всьому світу більш детально, ніж середній брандмауер. Інструменти IDS та IPS відомі для аналізу трафіку та порівняння пакета з базою даних попередніх або відомих профілів атаки. Інструменти IDS попереджають ІТ-персонал щодо атак, але системи IPS йдуть на крок далі - вони блокують шкідливий трафік. Їх поєднання є невід'ємною частиною всебічної архітектури безпеки.

# 7 OpenVAS: забезпечення комплексного сканування вразливості

OpenVAS - це сервіс та інструменти, що пропонують інтенсивне сканування вразливості, а також системи управління. Це версія з відкритим кодом Nessus. Управління вразливістю може бути додано до управління патчами та конфігурацією, а також антивірусне програмне забезпечення для блокування / знищення зловмисного програмного забезпечення.

№ 8 BackTrack: На правильному шляху

Джерело зображення: pixabay.com

Цей добре відомий дистрибутив безпеки на базі Linux використовується для тестування на проникнення. Це пропонує єдине рішення для потреб безпеки і включає понад 300 інструментів OSS, класифікованих у різні області.

# 9 OSSIM: все в одному рішення безпеки

Управління інформацією безпеки з відкритим кодом забезпечує рішення щодо інформації про безпеку та управління подіями, яке інтегрує програми Snort, OpenVAS, Mrtg, NTOP та Nmap з відкритим кодом. Це економічно ефективне рішення для моніторингу здоров'я та безпеки мережі / хостів.

# 10 IPCop: Захист периметра

Периметр… це остання межа, де закінчується мережа і починається безпека Інтернету. Периметр містить один / більше брандмауерів для захисту мережі. IPCop - це дистрибуція брандмауера на базі Linux, налаштована та захищена мережею. Він може працювати на окремих машинах або поза мережею провайдера. Інші функції, що пропонуються IPCop, включають DNS-сервер, проксі-сервер та DHCP-сервер.

Безпека Push and Play: автоматизовані хмарні рішення щодо безпеки

Джерело зображення: pixabay.com

№1 Qualys: хмарний інструмент для захисту пристроїв та веб-додатків

Qualys захищає пристрої та програми за допомогою лише хмарного рішення. Жодне апаратне та / або програмне забезпечення не потрібно. Цей інструмент не тільки визначить зловмисне програмне забезпечення, але й надасть кроки для збереження ваших даних у світі SaaS, PaaS та IaaS. Більше того, він спрямований на створення хмарного брандмауера.

# 2 Безпека білого капелюха: захист від нуля

White Hat Security пропонує комплексні рішення щодо безпеки від кодування до попереднього виробництва та тестування. Він також допомагає оцінити веб-програми на предмет дір і працює як брандмауер та оновлює інформацію про знайдені загрози.

№3 Окта: Ідеальний інструмент відстеження

Окта орієнтована на управління особистістю - знання користувачів та їх місцезнаходження, включаючи клієнтів, службовців та партнерів. Вішати вхід у всі ваші програми від Google Apps до SAP та Oracle ніколи не було простішим.

Okta також відстежує все це з будь-якого пристрою. Він має унікальні функції, такі як позиціонування привілеїв на одній інформаційній панелі, реалізація політики на пристроях та єдиний знак на опціях.

№4 Доказ: Визначення найслабшого зв’язку в ланцюзі

Proofpoint - найкращий інструмент безпеки для виявлення векторів нападу або дірок у системі безпеки, куди можуть потрапляти кіберзлочинці. Він зосереджений на електронній пошті з хмарними службами для всіх компаній, незалежно від їх розміру. Цей інструмент безпеки також захищає вихідні дані та зберігає дані для запобігання їх втрати. Він не використовує ключі для дешифрування будь-яких даних.

№5 Zscalar: Прямий доступ до хмарної мережі

Мережа Direct to Cloud, розроблена Zscaler, дуже проста у використанні та набагато простіше рішення, ніж безпека традиційних систем пристроїв. Цей контрольний пункт у хмарі відстежує трафік, що надходить та йде від мережі. Також можна відстежувати конкретні локальні мережі. Цей інструмент безпеки ідеально підходить для Android, а також пристроїв iOS.

# 6 CipherCloud: Розшифровка ваших потреб у безпеці

CipherCloud захищає дані компанії, комунікації та багато іншого. Це включає сканування антивірусів, шифрування та моніторинг трафіку, окрім надання підтримки мобільної безпеки на ходу. Це ідеальне рішення для безпеки для продуктів, таких як Chatter, Box, Office 365 та Salesforce.

# 7 DocTrackr: Повернення годинника прямо вчасно

Цей дивовижний інструмент безпеки дозволяє витягувати документи, видаляючи їх та надалі відстежуючи всіх, хто відкриває файли. Побудований за умови, що коли документ виходить із вашої системи, він перебуває поза вашим контролем, цей дивовижний інструмент безпеки дає вам 100% контроль над усіма документами.

# 8 Відцентруйте: 100% захист в будь-якому місці та в будь-який час

Також Centrify спрямований на управління ідентичністю на численних пристроях та додатках. Користувачі та клієнти розміщуються в одній центральній зоні для моніторингу та контролю за допомогою політик компанії та (звичайно) центрифікації.

№ 9 Vaultive: мережевий проксі-сервер прозорості

Нічия земля між мережею та Інтернетом захищена Vaultive, який виконує функцію прозорого мережевого проксі. Цей хмарний інструмент безпеки шифрує дані, залишаючи мережу в додатку. Якщо ви хочете зашифрувати інформацію до того, як вона покине вас і продовжуйте використовувати її у хмарі, Vaultive - ідеальне рішення. Він також поширюватиметься на програмне забезпечення CRM, програми обміну файлами та комунікаційні послуги, щоб назвати лише декілька областей.

№10 SilverSky: Торкніться сховища великих даних

Похмуре небо чи ясно, SilverSky - ідеальний інструмент безпеки у віртуальному світі. Цей хмарний інструмент безпеки пропонує моніторинг електронної пошти, а також захист, захист мережі та допомогу системам стати HIPAA та PCI сумісними. Великий сховище інформації про загрози також вкладається так, що SilverSky очищає повітря та запобігає нападу зловмисного програмного забезпечення на вашу систему.

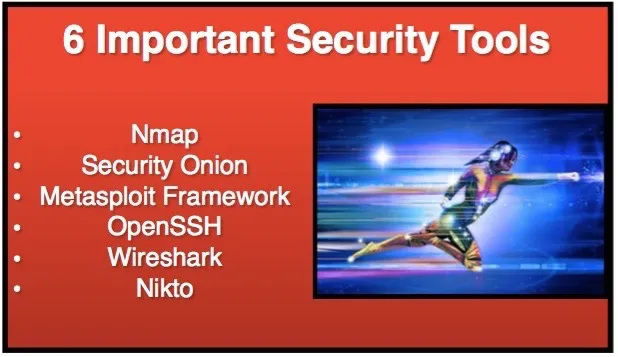

Основні засоби безпеки: 6 повинні мати додатки до комплекту

Ці інструменти безпеки з відкритим кодом, утворюючи золотий стандарт засобів захисту мережі, є ефективними, добре підтримуються та зручними для роботи. Список 6 інструментів кібербезпеки:

№1 NMap: Інструмент сканування номер один порт

Це використовується для картографування мереж та портів за допомогою інструмента сканування, і він має потужні сценарії NSE, які ідеально підходять для виявлення неправильних конфігурацій та збору інформації, що стосується безпеки мережі.

№2 Цибуля безпеки: шарувата безпека

Цей розподіл моніторингу безпеки мережі ідеально підходить для тих, хто хоче інструмент безпеки, який легко налаштувати та налаштувати. Мінімальні зусилля та максимальна винагорода - це USP Цибулі безпеки. Це знімає все від руйнівних APT до сканування грубої сили.

№3 Metasploit Framework: Тестування всіх аспектів безпеки

Це інструмент, який захищає від вторгнень шляхом моніторингу експлуатації плюс сканування та аудиту.

# 4 OpenSSH: Надання легкого доступу

Тунель SSH слугував для забезпечення руху між двома точками, включаючи простий доступ до надійного копіювання файлів. Вважаючи VPN звичайної людини, тунелі SSH дозволяють вам отримувати доступ до внутрішніх мережевих служб лише через одну точку доступу.

№5 Wireshark: Дослідження мереж, пошук проблем

Провід переносить стільки деталей, скільки потрібно, і слідкуйте за мережевими потоками для пошуку проблем. Wireshark працює на Linux, Free BSD, Windows, Linux та OS X.

# 6 Nikto: все охоплює рішення безпеки

Цей інструмент для тестування веб-серверів існує вже не одне десятиліття з поважних причин. Цей інструмент безпеки дозволяє запускати на веб-сервері для встановлення вразливих сценаріїв, помилок конфігурації та пов'язаних з ними проблем із безпекою.

Подальший крок: Топ-6 безкоштовних інструментів оцінювання безпеки мережі

№ 1: NStealth: приховані переваги

Початок відліку - N-Stealth. Він оцінює вразливості, визначаючи, які хости живі та послуги, які вони виконують, а також конкретні послуги, які є вразливими. Сканер безпеки N-Stealth від N-Stalker - це більш всебічний аватар, але якщо ви вирішите скористатися безкоштовною пробною версією, він не приведе вас по садовій стежці, якщо ви шукаєте базової оцінки. Безкоштовна версія надає понад 16 000 перевірок на вразливість, тоді як версія плати налічує близько 30 000.

Джерело зображення: pixabay.com

№2: Ходьба в розмові: SNMP Superhit

SNMPWalk - одна з найбільш широко використовуваних мереж, яка використовує простий запит SNMP, щоб перевірити, чи пристрої SNMP роздають ключі від королівства. Цей пристрій дозволяє запитувати мережеві пристрої, на яких працює SNMP, для отримання важливої інформації.

Джерело зображення: pixabay.com

Додатковою перевагою є те, що це інструмент з відкритим кодом. Він народився в результаті проекту Net-SNMP у Карнегі Меллоні у 90-х роках. Цей інструмент безпеки можна використовувати як для відкритих джерел, так і для платформ Windows.

№3: Комплексний тест мережевої безпеки Fpipe

Це один із найскладніших тестів мережевої безпеки для виявлення хакерської загрози, і він перевіряє, чи є способи обійти вашу оборонну систему. Fpipe з Foundstone, підрозділ McAfee, - це чудовий безкоштовний інструмент для перевірки рівнів безпеки маршрутизаторів ACL, правил брандмауера та інших механізмів безпеки через оцінку та переадресацію або перенаправлення портів. Інші, такі як Secure Shell або Netcat, не настільки добре задокументовані або прості у використанні.

№ 4: експерт з розвідки SQLRECON

Уразливості SQL-сервера в таких продуктах, як Oracle App Server та Oracle Database, стали звичними явищами. Якщо ви хочете оцінити SQL-сервери на наявність вірусів і вразливих місць, SQLRECON повинен стати зброєю вибору. Він поєднує декілька методів перерахунку MSDE / SQL Server в єдине ціле для визначення потенційних недоліків.

# 5: Enum: Утиліта на основі консолі командного рядка

Джерело зображення: pixabay.com

Це ідеально підходить для користувачів Windows, оскільки він перераховує різні типи інформації про системи Windows, включаючи отримання списків користувачів, списки машин та спільних доступів, групи плюс списки членів та пароль та інформацію про LSA.

# 6 PsTools: Інструмент командного рядка з лістингом

Набір PsTools названий інструментом командного рядка UNIX ps і він усуває розрив між стандартною ОС Windows як для віддаленої, так і для локальної оцінки системи та експлуатації. Цей набір інструментів допомагає віддалено керувати системою та забезпечує ескалацію привілеїв. Ці інструменти включають PsList, який дозволяє перелічити окремі процеси, що працюють на віддаленій системі, і PsKill, який дозволяє знищити їх. Цей набір також підходить для виконання функцій адміністратора.

Висновок

Безкоштовні або платні, комерційні чи відкриті джерела, ці інструменти безпеки є основою стабільного ІТ-середовища. Інвестувати в ці інструменти тестування безпеки оплачується, і витрати на їх не дуже високі. Звичайно, він платить ще більше, якщо безкоштовні інструменти безпеки добре працюють у вашій системі. Але навіть якщо оплачувані аналоги більше відповідають вашим потребам, це вартує інвестицій. Зрештою, ви не можете ставити ціну на безпеку … це залишається одним з найважливіших аспектів ведення будь-якого бізнесу. Безпечний бізнес - це успішний бізнес. Ці інструменти з відкритим кодом та комерційні кіберпрограми є запорукою більш яскравих перспектив бізнесу, які забезпечують успіх.

Джерело зображення: pixabay.com

Пов'язані статті

Ось декілька статей, які допоможуть вам отримати більш детальну інформацію про засоби захисту кібер, тому просто перейдіть за посиланням.

- CentOS проти Ubuntu - топ-5 корисних порівнянь, які ви повинні вивчити

- Нові найкращі розумні 17 знаків, які потрібно інвестувати в кібербезпеку

- 10 видів тестування веб-продуктивності

- 6 видів кібербезпеки | Основи | Важливість

- Важлива роль кібербезпеки в нашому житті

- Ти знав? 4 Шкідливі види кіберзлочинності в Індії

- CentOS проти Fedora: Особливості

- 9 видів плану управління випадками - 9 інноваційних кроків (програма, система)