Вступ до методів транспозиції

Техніка транспозиції - це криптографічний прийом, який використовується для перетворення простого тексту в текст шифру. Це досягається шляхом перестановки положення символів у простому тексті. Є різні методи, транспозиція - одна з них. У цій статті ми розберемося, як використовується техніка транспозиції для досягнення безпечної криптографії.

Методи транспозиції

Нижче наведено перелік технік транспозиції.

1. Техніка залізничного паркану

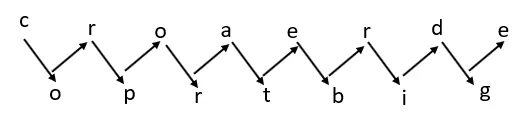

Rail-Fence - це проста техніка транспозиції, яка передбачає написання простого тексту у вигляді послідовності діагоналей, а потім його читання рядком за рядком для отримання шифрового тексту.

Алгоритм

Крок 1: Запишіть усі символи звичайного текстового повідомлення в послідовності діагностики.

Крок 2. Прочитайте звичайний текст, написаний на кроці 1, як послідовність рядків.

Щоб зрозуміти це краще, візьмемо приклад.

Приклад: Припустимо, звичайний текстовий корпоративний міст і ми хочемо створити текст шифру заданого.

Спочатку впорядковуємо звичайний текст у послідовності діагностики, як показано нижче.

Тепер читайте звичайний текст за рядком, тобто croaerdeoprtbig.

Отже, тут звичайний текст - це корпоративний міст, а текст шифру - croaerdeoprtbig.

Техніку Rail-Fence досить легко зламати.

2. Прості методи стовпчастої транспозиції

Просту техніку стовпчастої транспозиції можна класифікувати на дві частини - Основна техніка та кілька раундів.

Проста техніка стовпчастої транспозиції - основна техніка. Проста техніка стовпчастого переміщення просто впорядковує звичайний текст у послідовності рядків прямокутника і читає його стовпчастим способом.

Як працює цей алгоритм?

Крок 1. Запишіть усі символи звичайного текстового повідомлення рядок за рядком у прямокутник заздалегідь заданого розміру.

Крок 2: Прочитайте повідомлення стовпцем, тобто колонка за стовпцем.

Примітка. Щоб прочитати повідомлення, воно не повинно бути в порядку стовпців. Це може будь-яка випадкова послідовність.

Крок 3: Отримане повідомлення - це текст шифру.

Приклад: Припустимо, що звичайний текст є корпоративним мостом, і нам потрібно обчислити текст шифру, використовуючи просту техніку стовпчастої транспозиції.

Візьмемо 6 стовпців і упорядкуємо звичайний текст у рядковому порядку.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| c | о | r | p | о | r |

| а | т | е | б | r | i |

| г | г | е |

Вирішіть порядок стовпців для читання повідомлення - припустимо, 1, 3, 5, 2, 4, 6 - це наказ.

Тепер прочитайте повідомлення стовпцем, використовуючи прийняте замовлення. - cadreeorotgpbri

cadreeorotgpbri - текст шифру.

3. Проста техніка стовпчастої транспозиції - кілька раундів

Проста техніка стовпчастої транспозиції з декількома раундами однакова як основна, лише різниця полягає в тому, що в декількох раундах ми повторюємо процес кілька разів.

Робота алгоритму

Крок 1. Запишіть усі символи звичайного текстового повідомлення рядок за рядком у прямокутник заздалегідь заданого розміру.

Крок 2: Прочитайте повідомлення стовпцем, тобто колонка за стовпцем.

Примітка. Щоб прочитати повідомлення, воно не повинно бути в порядку стовпців. Це може будь-яка випадкова послідовність.

Крок 3: Отримане повідомлення є шифротекстом.

Крок 4: Повторіть процедуру від кроку 1 до кроку 3 рази за бажанням.

Приклад: Припустимо, що звичайний текст є корпоративним мостом, і нам потрібно обчислити текст шифру, використовуючи просту техніку стовпчастої транспозиції.

Візьмемо 6 стовпців і розставимо звичайний текст строковим чином.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| c | о | r | p | о | r |

| а | т | е | б | r | i |

| г | г | е |

Вирішіть порядок стовпців для читання повідомлення - припустимо, 1, 3, 5, 2, 4, 6 - це наказ.

Тепер прочитайте повідомлення стовпцем, використовуючи прийняте замовлення. - cadreeorotgpbri

cadreeorotgpbri - текст шифру.

Давайте ще раз виконаємо крок 1 - крок 3.

| Колонка 1 | Колонка 2 | Колонка 3 | Колонка 4 | Колонка 5 | Колонка 6 |

| c | а | г | r | е | е |

| о | r | о | т | г | p |

| б | r | i |

У другій ітерації порядок стовпців буде однаковим.

Текст шифру - cobdoiegarrrtep

Продовжуйте ту саму процедуру, якщо потрібно більше ітерації.

4. Шифр Вернама

Підмножина шифру Vernam називається одноразовою колодкою, оскільки вона реалізована з використанням випадкового набору символів, що не повторюються, як вхідного тексту шифру.

Примітка. Коли текст введення шифру використовується для переміщення, він ніколи не використовується для будь-якого іншого повідомлення. Довжина введеного шифротексту повинна дорівнювати довжині простого тексту.

Робота алгоритму

Крок 1: Упорядкуйте всі символи в простому тексті у вигляді числа, тобто A = 0, B = 1, … .. Z = 25.

Крок 2: Повторіть ту саму процедуру для всіх символів вхідного шифротексту.

Крок 3: Додайте кожне число, що відповідає символам простого тексту, до відповідного номера символу текстового шифру.

Крок 4: Якщо сума числа більша за 25, відніміть 26.

Крок 5: Перекладіть кожне число суми у відповідні символи.

Крок 6: Результатом кроку 5 буде текст шифру.

У шифрі Vernam, щойно використовується текст вхідного шифру, він ніколи не буде використовуватися для будь-якого іншого повідомлення, тому він підходить лише для коротких повідомлень.

Приклад: Простий текст є educba, а текст шифру - ntcbar

| Простий текст | е | г | у | c | б | а |

| 4 | 3 | 20 | 2 | 1 | 0 | |

| Введіть текст шифру | н | т | c | б | а | r |

| 13 | 19 | 2 | 1 | 0 | 17 | |

| Додавання простого тексту та вхідного тексту шифру | 17 | 22 | 22 | 3 | 1 | 17 |

| Текст шифру | r | ш | ш | г | б | r |

Отже, текст шифру - це rwwdbr.

Рекомендовані статті

Це посібник з техніки транспозиції. Тут ми обговорюємо Перелік методів транспозиції з кроками, прикладами та роботою алгоритмів. Ви також можете подивитися наступну статтю.

- Сортування в C ++

- Алгоритм ІДЕА

- Створити користувача в Linux

- Види шифру