Сертифікований етичний хакер - не рідкість, коли люди говорять про "злом" веб-сайту, і ви, можливо, бачили повідомлення про те, що популярні веб-сайти зламаються групою людей або особою. У кіберсвіті людей, які здійснюють такі "злочинні" дії, називають хакерами. Вони можуть бути розумними програмістами або мережевими адміністраторами, які, можливо, роблять для цього захоплення або крадуть інформацію або беруть під контроль веб-сайт або портал.

Для того, щоб знайти лазівки в системі чи властивості, найкращим методом є наймати злодія та виявити це. В галузі інформаційних технологій, пробіли та недоліки на веб-сайті з'ясовуються компаніями, використовуючи етичних хакерів. Вони проходять навчання з сертифікованими людьми з багаторічним досвідом виявлення лазів, щоб компанії могли незабаром підключити її та запобігти величезним збиткам у разі несподіваного злому чи вірусної атаки на сайт.

Важкість кібератаки може бути оцінена з плану дій Білого дому США, щоб витратити 19 млрд. Доларів на ініціативи з кібербезпеки, включаючи навчання споживачів використовувати двофакторну автентифікацію. Це випливає з недавнього злому, яке поставило під загрозу особисті дані громадян США - у листопаді федеральна влада звинуватила трьох чоловіків за вторгнення в системи дев'яти фінансових установ, включаючи JP Morgan, Dow Jones, Scottrade та eTrade, поставивши під загрозу дані 100 мільйонів клієнтів.

Дослідження Інституту Понемона в 2014 році показало, що середня вартість порушення даних для постраждалої компанії становить 3, 5 мільйона доларів

У багатьох галузевих звітах про дослідження та опитування вказується на зростаючі порушення безпеки на веб-сайтах та в комп’ютерних мережах, що збільшує можливості для навчених або ліцензованих етичних хакерів.

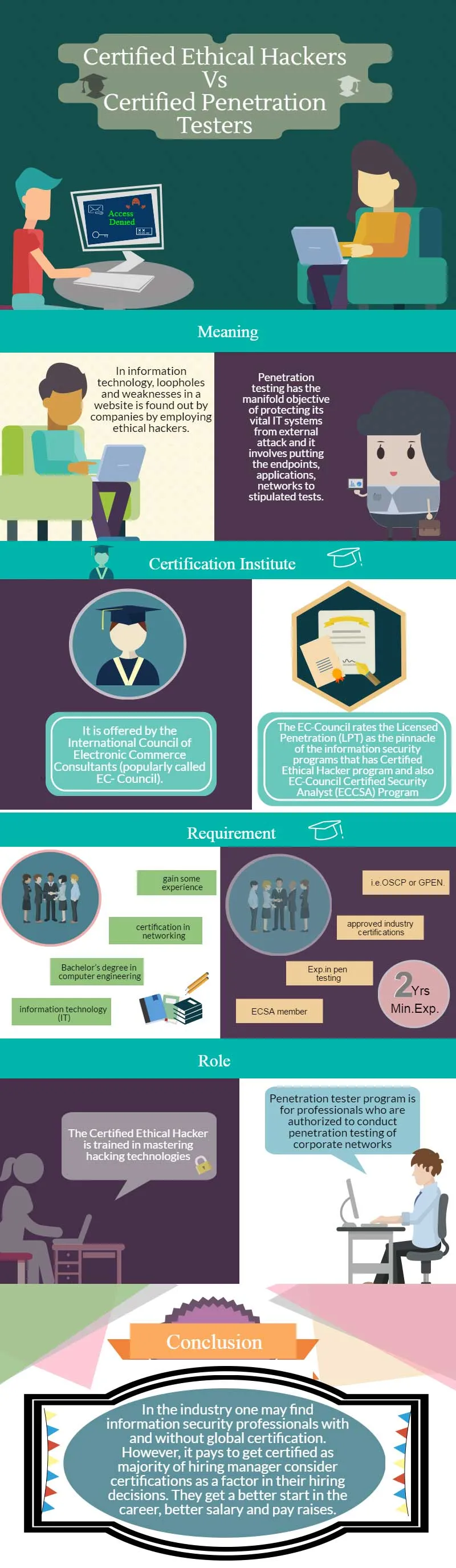

CEH проти CPT Інфографіка

Як стати сертифікованим етичним хакером?

Існує багато установ, які пропонують курси навчання хакерам, але в кінцевому підсумку це повинно призвести до отримання сертифікованого сертифіката етичного хакера (CEH), що надається Міжнародною радою консультантів з електронної комерції (в народі називається Радою ЄС).

Переробити етичного хакера чи сертифікованого етичного хакера непросто для кожного, оскільки попередній досвід роботи в ІТ-індустрії є вимогою до будь-якої формальної освіти в цій галузі. В ідеалі етичний хакер повинен мати програмування зі ступенем бакалавра в галузі комп'ютерної інженерії або інформаційних технологій (ІТ). Перший крок - отримати сертифікацію в галузі мереж, набути певного досвіду в цій галузі, перш ніж перейти на сертифікацію Cisco CCNA (Cisco Certified Network Associate). Це сертифікат, який підтверджує здатність професіонала розуміти налаштування, роботу, налаштування та усунення несправностей комутованих та маршрутизованих мереж середнього рівня, а також включає перевірку та реалізацію з'єднань через віддалені сайти за допомогою WAN.

Після цього краще піти на отримання додаткових сертифікатів у Securty, CISSP або TICSA. Це дасть можливість людині отримати позицію в галузі інформаційної безпеки. На цьому етапі буде краще отримати досвід тестування на проникнення. Тест на проникнення включає оцінку безпеки впровадження ІТ в організації. Це робиться з метою виявлення вразливих місць, наявних у мережі. Уразливі райони включають сервери, операційні системи, бездротові мережі, мобільні пристрої, сервіс, конфігурації та програми. Ці тести можна зробити вручну або запустивши автоматизовані програми.

Після цього, отримавши більшу експозицію в галузі, можна спробувати пройти міжнародну сертифікацію сертифікованих етичних хакерів (CEH), що надається Міжнародною радою консультантів з електронної комерції (EC-Council Council). За даними ЕК, програма сертифікованого етичного хакера є вершиною найбільш бажаних навчальних програм з питань інформаційної безпеки для професіоналів.

Крім уроків з мереж, етичний хакер повинен мати знання команд та дистрибутивів Unix / Linux, програмування на C, LISP, Perl або Java. Знання баз даних, таких як MySQL, також стане в нагоді етичним хакерам.

Крім технічних знань, вони також потребують вирішення проблем та навичок людей або соціального інженерія. Вони повинні змусити людей розкривати свої облікові дані, перезавантажувати або закривати системи або виконувати файли.

У етичному злому є п'ять фаз - 1) розвідка, 2) отримання доступу 3) перерахування, 4) підтримка доступу та 5) остання охорона ваших треків. Розвідка передбачає збір інформації про передбачувану ціль шкідливого злому шляхом зондування цільової системи. Порти скануються, щоб знайти слабкі місця в системі та виявити вразливості навколо брандмауера та маршрутизаторів. Як тільки він виявиться, хакер може відпрацювати засоби доступу до системи. Існує два типи розвідувально-активних та пасивних.

Пасивна розвідка може не мати нічого спільного з інформаційною безпекою або ІТ-системами, але це може бути знання про підпрограми компанії - часи, коли працівники приїжджають та виїжджають. Або це можуть бути зміни протоколу Інтернету (IP), іменування конвенцій, прихованого сервера або мереж. Хакер стежить за потоком даних, щоб побачити, в який час відбуваються транзакції та маршрути руху.

Отримання доступу до системи - найважливіша фаза хакерської атаки. Це може статися через локальну мережу (LAN) або Інтернет, локальний доступ до ПК або навіть офлайн-доступ. Він включає переповнення буферизованих на основі стеків, відмову в обслуговуванні (DoS) та викрадення сеансу.

Етап перерахування або сканування передбачає вивчення мережі на основі інформації, зібраної під час розвідки. Використовувані інструменти - дозвони, сканери портів, мережеві картографі, підмітальні пристрої та сканери вразливості.

Підтримка доступу життєво важлива для подальшого використання. Іноді вони підтримують ексклюзивний доступ через backdoor, трояни, руткіти. Заключний етап - це покриття доріжок, щоб уникнути виявлення співробітниками служби безпеки. Програма сертифікованого етичного злому (CEH) детально висвітлює ці теми та проходить перевірку Радою ЄК перед присвоєнням сертифікату, який кваліфікує кандидата на виконання складних завдань у галузі.

Іспит перевіряє знання та вміння кандидатів у наступних напрямках:

-

- Телеком, мережі, кібермедіа та ІТ-системи

- Мати широке розуміння протоколів безпеки, пов'язаних з операційними системами - MAC, Linux та Windows,

- Потрібно мати змогу зламати злом у комп'ютерній системі організації для оцінки її вразливих та слабких сторін з належним дозволом,

- Вживати профілактичних та коригувальних заходів проти зловмисного нападу

- Вони повинні бути вмілими в виявленні та злому різних типів паролів та запобіганні атакам паролів.

- Розуміти методи криптографії та шифрування за допомогою інфраструктури приватного / відкритого ключа.

- Вони повинні мати знання про кібератаки, включаючи троянські, URL-адреси, затуманення, крадіжки особистих даних та соціальну інженерію.

Дізнайтеся, як захистити бізнес від небезпеки зловмисних зловживань. Оцініть безпеку комп'ютерних систем, використовуючи методи тестування на проникнення. Розвивати навички етичного злому.

Тестування на проникнення

Тестування на проникнення має різноманітну мету - захистити його життєво важливі ІТ-системи від зовнішньої атаки і передбачає встановлення кінцевих точок, додатків, мереж на передбачені тести. Це дає можливість фахівцям із безпеки заздалегідь захистити будь-яку можливу загрозу, ініціюючи виправні дії, коли виявляються вразливості.

Регулярне тестування ручками вигідно, щоб компанії заздалегідь дізналися, яким ризикам безпеки піддається ІТ-система. Своєчасні заходи щодо виправлення не дозволяють хакерам вторгнутись у мережу, ставлячи під загрозу цінні дані. Це дозволяє уникнути витрат, пов’язаних з порушенням безпеки, що може призвести до мільйонів доларів і втрати іміджу щодо захисту клієнтів даних та ділової інформації для бізнесу, що включає дані третіх сторін. Тестування на проникнення допомагає організації дотримуватися правил / аудиту, таких як GLBa, HIPAA та Sarbanes-Oxley. Компанії можуть економити значні гроші шляхом штрафу, пов’язаного з недотриманням безпеки тестуванням на проникнення. Вони зможуть виконати тестування відповідно до федеральних FISMA, PCI-DSS або NIST.

Рекомендовані курси

- Професійні веб-сервіси на курсі Java

- Сертифікаційний тренінг з розробки ігор на C ++

- Інтернет-навчання з етичного злому

- E1261Professional Vegas Pro 13 Training

Ліцензовані тестування на проникнення Європейською Радою

Рада Європейської Комісії оцінює Ліцензійне проникнення (LPT) як вершину програм захисту інформації, що має сертифіковану програму «Етичний хакер», а також Програму сертифікованого аналітика безпеки ЄС (ECCSA).

Екзамен з РП Європейського Союзу є найскладнішим практичним іспитом до присвоєння атестації. Інтернет-версія курсу має понад 39 інтенсивних модулів, понад 2300 слайдів, які переходять у складні аспекти тестування на проникнення. Курс пропонує 1100 інструментів, які допоможуть їм зануритися в науку про тестування на проникнення.

Рада Європейської Комісії зазначає, що екзамен LPT був розроблений у співпраці з малими та середніми підприємствами та практиками по всьому світу після ретельного аналізу роботи, ролі, завдання та аналізу розривів у вміннях. Він імітує складну мережу багатонаціональної організації в режимі реального часу.

Онлайн-версія курсу дозволяє персоналу інформаційної безпеки вивчити проникнення з будь-якої точки світу та подати заявку на отримання ліцензії LPT. Ліцензія - це запевнення ваших зацікавлених сторін у тому, що ви володієте компетентністю, що ґрунтується на навичках, для проведення ретельної оцінки безпеки.

Критерії придатності

Не всі ІТ-професіонали мають право подавати заявку на отримання ліцензії Ради ЄС, особливо для тестування пером. Кандидат повинен бути членом ECSA з доброю репутацією, маючи мінімум два роки досвіду роботи в пенітетах, а також мати затверджені галузеві сертифікати, такі як OSCP або GPEN. Кандидати можуть безпосередньо звернутися до Ради Європейського Союзу через Інтернет-форму.

Переваги сертифікації

- Сертифікація дозволяє кандидатам практикувати тестування на проникнення та консультування на глобальній основі.

- Прийняття галузі як професіонала з правової та етичної безпеки.

- Доступ до програмного забезпечення, шаблонів та методологій тестування Ради ЄС.

Незважаючи на те, що різні агентства надають сертифікацію, сертифікація Ради ЄС надає їм можливість практикувати свої навички, щоб вони могли функціонувати як ліцензований тестер проникнення.

Хоча етичні злом і проникнення потрапляють у сферу інформаційної безпеки, вони тонко відрізняються за своєю роллю та функціями. Сертифікований етичний хакер навчений опановувати хакерські технології, тоді як ліцензована програма тестування проникнення призначена для професіоналів, які мають право проводити тестування на проникнення корпоративних мереж.

Заявки на іспити на сертифікацію Ради ЄС приймаються в режимі он-лайн із https://cert.eccouncil.org/lpt-application-form.html.

Сертифікований етичний хакер Ankit Fadia - це також програма, визнана у всьому світі. Він був розроблений всесвітньо відомим органом з питань комп'ютерної безпеки. Він пропонує найновіші інструментальні методи та методи, якими користуються кіберзлочинці та терористи. Це також показує, як з ними боротися. Анкіт Фадія також показує, як він перебирає веб-сайти, акаунти, мобільні телефони та паролі прямо перед вашими очима.

Потенційний потенціал проникнення та етичного маркетингу величезний, оскільки провідний портал сектору послуг Naukri.com в Індії демонструє 115 вакантних посад у цій галузі.

Роль сертифікованого етичного хакера (CEH) та тестера на проникнення різна, хоча вони належать до сфери інформаційної безпеки. CEH несе відповідальність за захист ІТ-систем, виконуючи певні процедури, які захищають систему від зовнішніх загроз. У цій галузі фахівці працюють як аудитори безпеки, фахівці з мережевої безпеки, тестери проникнення, адміністратори сайтів, консультанти з питань безпеки в залежності від знань, здібностей та досвіду. Експерти в цих сферах, які мають сертифікацію Ради Європейського Союзу, користуються великим попитом в урядовому секторі, військовій сфері та обороні. Курси з етичного злому, що узгоджуються з програмою Ради Європейської Комісії, готують персонал з інформаційної безпеки для отримання сертифікатів Ради ЄС. Їх пропонують школи приватного сектору, університети кількох країн.

Висновок

У цій галузі можна знайти фахівців з інформаційної безпеки з глобальною сертифікацією та без неї. Однак платити за те, щоб отримати сертифікацію, оскільки більшість менеджерів з найму розглядають сертифікати як фактор прийняття рішень щодо найму. Вони отримують кращий старт у кар’єрі, кращу зарплату та підвищення зарплат.

За даними Бюро статистики праці США, попит на аналітиків інформаційної безпеки очікується, що з 2014 по 2024 рр. Зросте на 18%, що значно швидше, ніж у більшості інших професій. В Індії є лише 50 000 професіоналів з кібербезпеки, але нації потрібно до п'яти мільйонів професіоналів до 2020 року, згідно з даними Національної асоціації компаній, що займаються програмним забезпеченням та сервісом (NASSCOM).

Країна вимагає 77000 нових етичних хакерів щороку, але наразі лише 15 000 навчаються в цій галузі. Навіть найкращим хакерам потрібно більше вчитися та отримувати глобальну сертифікацію, щоб здобути авторитет. У поєднанні зі зростаючим попитом на етичних хакерів та тестерів на проникнення, кілька інститутів виникли в приватному секторі, пропонуючи різні курси.

За словами МакКінсі, близько 70% індійських компаній сприйнятливі до кібератак. В одному з останніх інцидентів компанії довелося заплатити величезні гроші, щоб відновити контроль над викраденими даними.

У США норми суворі щодо дотримання. Індія не має еквіваленту Закону про переносність медичної страховки та підзвітності, який був прийнятий Конгресом США в 1996 році. Закон призначений для захисту та обробки конфіденційної інформації про здоров'я в Америці. Компаніям, які не відповідають стандартам HIPAA, важко вести бізнес у США.

Поряд з етичним злому, тестуванням на проникнення, оцінки вразливості також набувають популярності, але часто плутаються з тестами на проникнення, вважають експерти.

Рекомендована стаття

Ось декілька статей, які допоможуть вам отримати більш детальну інформацію про сертифіковані тести на проникнення VS сертифікованих етичних хакерів, тому просто перейдіть за посиланням.

- Kali Linux vs Ubuntu: переваги

- Linux проти Ubuntu

- Дивовижний посібник з визначення етичного хакера | Сертифікація | навчання | Початківцям