Ознайомлення з інструментами хмарної безпеки

Безпека хмарних обчислень відноситься до широкого набору технологій, які контролюють, використовують і захищають віртуалізовані програми даних, його унікальний IP, послуги та інтегровану інфраструктуру хмарних обчислень. Це підрозділ комп'ютерної безпеки, мережевої безпеки та іншого в галузі інформаційної безпеки. Питання безпеки пов'язані з хмарним блоком. Організації використовують хмарні технології для різноманітних цілей, і кожна модель має унікальні особливості. Різноманітна модель хмарних послуг - це Програмне забезпечення як послуга, Інфраструктура як послуга та Платформа як послуга, яка розгорнута в будь-якій приватній, публічній, гібридній та спільній хмарі. Питання безпеки поділяються на дві широкі категорії: з одним із питань стикаються хмарні провайдери, а з іншими питаннями стикаються клієнти. У цій статті ми детально обговоримо деякі важливі інструменти захисту хмар.

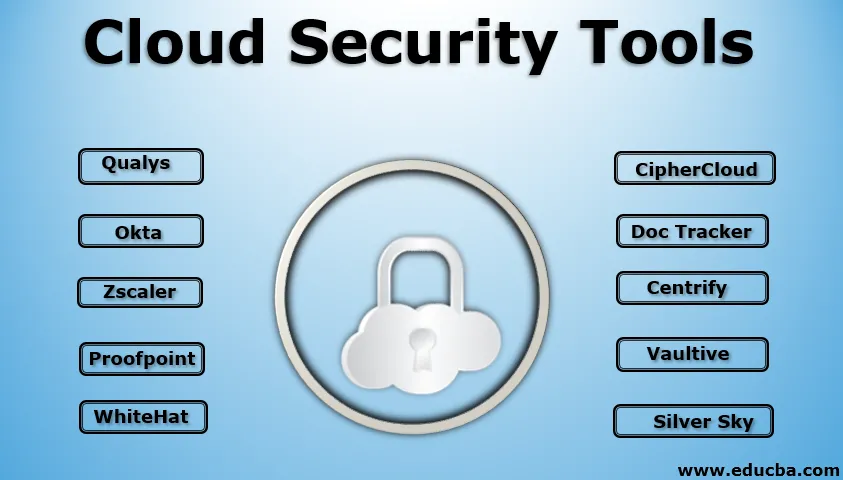

Найпопулярніші інструменти захисту хмари

Розмір компанії - це не питання, коли мова йде про безпеку. Навіть мобільний телефон має багато паролів і блокування шаблонів для захисту даних користувача. Хакери поширюються по всіх місцях, щоб оснастити дані, коли є поганий брандмауер. Тож безпека - це перша обов'язкова перевірка, яка періодично перевіряється. Ось кілька інструментів безпеки, які можуть бути перспективними та зручними для установки в кишенькові системи до ваших апаратних та програмних систем.

1. Якісні

Інструменти Qualys встановлені для перевірки будь-якої загрози та захисту ваших пристроїв та веб-додатків та веб-сторінок за допомогою хмарних рішень. Організація аналізує будь-яку атаку зловмисного програмного забезпечення та гарантує, що дані або система Користувача нічого не впливає. Якщо вона виявить будь-яку атаку, вона відображає необхідні кроки для вирішення проблем і знову сканує всі веб-сторінки та програми, щоб зрозуміти її та працювати ефективно. Qualys виробляє хмарний брандмауер для захисту веб-сторінок від будь-якої загрози.

2. Безпека безпеки WhiteHat

Безпека WhiteHat спрямована на захист веб-сайтів користувачів від кореневого рівня, що включає процес кодування. Цей інструмент доступний у вигляді пакету пакетів із вбудованими п’ятьма різними додатками. Перший додаток використовується для захисту веб-сторінок та кодування. Другий додаток допомагає виявити проблеми, виявлені до запуску веб-сайту протягом його передвиробничого часу. Інший додаток допомагає користувачеві перевірити будь-які основні проблеми в прямому середовищі. Четверта програма дозволяє користувачеві отримувати доступ до веб-сторінок навіть через отвори при виявленні будь-якого виправлення. Основна з них виступає як дослідницька група та надає вам тривогу з оновленою інформацією в мережі безпеки користувачів.

3. Окта

Компанія Okta зосереджується на управлінні особистістю щодо будь-якої особи, яка входить у систему, і що є причиною їх входу. У ньому вже є бази даних працівників, які щодня входять у систему для основних перевірок здоров’я та перевірок працездатності, потім у ньому є реквізити клієнтів, постачальників хмарних послуг, сторонніх клієнтів. Це знає про людей, які працюють на заходах і надалі людям доступ до них. Він допомагає користувачеві керувати програмами, включаючи додатки Google, службу продажу, робочий день, офісний пакет Microsoft 365. Він також може відстежувати угоди про конфіденційність даних, кнопки входу та панелі інструментів входу.

4. Доказ

Proofpoint - це інструмент, орієнтований лише на електронну пошту, яка автоматично генерується з тижня в усіх системах, що є легким місцем для входу хакерів. Це запобігає не тільки надходженню даних, але й забезпечує кожну одиницю даних, яка є вихідною. Це допомагає запобігти втраті даних. Він також працює на шифруванні та розшифровці обробки даних та потоку даних.

5. Zscaler

Це продукт до хмарної мережі Direct, який застосовується для економічного та простого розгортання, ніж стародавні методи безпеки. Продукт компанії Zscaler захищає системи від передових нападів загрози, контролюючи та контролюючи трафік, який потрапляє та витікає з користувацької мережі, яка виконує функції контрольного пункту. Він також захищає та відстежує мобільний телефон за допомогою спеціальної панелі інструментів для мобільних додатків в Інтернеті.

6. CipherCloud

CipherCloud - це програма, яка використовується для захисту всіх інших служб та продуктів, таких як додатки Google, веб-служби Amazon, веб-служби Amazon, Chatter, Office 365. Вона гарантує захист даних за допомогою шифрування, регульованого моніторингу трафіку та антивірусної перевірки.

7. Док-трекер

Doc Tracker присутній у верхній частині шару захисту, який обмінюється файлами з Box і office 365. Користувач повинен застосувати рівень захисту поверх файлів, якщо він це забуде, будь-хто може прочитати його, відредагувати його та керувати ним це. Doc Tracker фокусується на тому, щоб запобігти документам подібного сценарію. Це дозволяє користувачеві знати про іншу людину, яка збирається отримати доступ до спільного файлу. Якщо він намагається впоратися з його межами, користувач може перезавантажити файл, натиснувши на кнопку "не надавати доступ"

8. Центрируйте

Цілісність спрямована на управління ідентичністю у кількох додатках та пристроях. Основна мета - зробити так, щоб користувачі, роботодавці та клієнти виглядали однаково як центральна область, на яку можна переглядатись та отримувати доступ через політику компанії. Він подає тривогу, коли людина намагається ввійти з локального хмарного програмного забезпечення або хмарних програм. Це спеціальний продукт, який працює для Samsung Knox, який має додаткову функцію програмного забезпечення захисту. Цей продукт дозволяє здійснювати єдиний процес входу.

9. Схильний

Vaultive виступає як прозорий мережевий проксі-сервер, який лежить між кіберпростором та мережею без будь-якого попереднього обладнання. Перш ніж використовувати хмарні сервери, не сподівайтеся, що компанія забезпечить повну безпеку для файлів і даних користувачів, а не практикує захист власних даних за допомогою шифрування перед тим, як вони потраплять на сервери. Vaultive шифрує всі вихідні дані з офісу 365, перш ніж вони потрапляють у мережі та програми

10. Срібне небо

Він повинен бути користувачем єдиного доступу для хмарної безпеки. Він забезпечує моніторинг електронної пошти та захист мережі. Це сприяє користувачеві стати клієнтом HIPAA та PCI угоди. Цей головний клієнт регулює політику компанії, інформацію про охорону здоров'я та онлайн-платежі підприємства, надаючи потужні багатошарові системи безпеки.

Висновок

Ось чому безпеку як сервіс потрібно розгортати та ефективно використовувати в мережі для запобігання будь-якого витоку даних, втрати даних та оснащення даних від хакерів.

Рекомендовані статті

Це посібник з Інструментів безпеки у хмарі. Тут ми обговорюємо різні інструменти безпеки у хмарі, які є перспективними та зручними для встановлення у кишені на вашій апаратній та програмній системі. Ви також можете ознайомитись з іншими пов'язаними з нами статтями, щоб дізнатися більше -

- Питання безпеки IoT

- Безкоштовні засоби аналізу даних

- Принципи кібербезпеки

- Інструменти тестування регресії

- Пристрої брандмауера

- Види шифру

- Види хмарних обчислень